Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga. Menurut Bruce Scheiner dalam bukunya "Applied Cryptography", kriptografi adalah ilmu pengetahuan dan seni menjaga message-message agar tetap aman (secure).

Kriptografi dapat pula diartikan sebagai ilmu atau seni untuk menjaga keamanan pesan. Pada prinsipnya kriptografi memiliki 4 komponen utama yaitu:

Teknik Kriptografi

Kriptografi dapat pula diartikan sebagai ilmu atau seni untuk menjaga keamanan pesan. Pada prinsipnya kriptografi memiliki 4 komponen utama yaitu:

- Plaintext Pesan yang dapat dibaca.

- Ciphertext Pesan acak yang tidka dapat dibaca.

- Key Kunci untuk melakukan teknik kriptografi.

- Algorithm Metode untuk melakukan enkrispi dan dekripsi

Teknik Kriptografi

- Metode Kuno Caesar Chiper Mensubtitusi alphabet secara beraturan, yaitu oleh alphabet ketiga yang mengikutinya.

- Teknik Subtitusi Teknik kriptografi yang sama dengan metode caesar chiper, namun peraturan dibuat sendiri oleh penulis dalam bentuk tabel sehingga penerima pesan juga harus memiliki tabel yang sama untuk keperluan deskripsi.

- Teknik Blocking Membagi plain text menjadi blok-blok yang terdiri dari beberapa karakter kemudian dienkripsi secara independen.

- Teknik Permutasi Memindahkan atau merotasi karakter tertentu, kemudian membaginya kedalam 6 karakter dengan aturan.

- Teknik Ekspansi Teknik untuk melakukan ekspansi pesan (memelarkan pesan) dengan aturan tertentu.

- Bila suatu kata dimulai dengan huruf konsonan atau bilangan ganjil, maka letakkan huruf awal di akhir kata itu dan ditambahkan akhiran “–an”.

- Bila suatu kata dimulai dengan huruf vokal atau bilangan genap, letakkan huruf diawal kata dan ditambahkan akhiran “-i”.

Tabel Subtitusi :

pi : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

ci : D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

Contoh proses penggunaan Caesar Cipher :

Pesan :

HALO GUNADARMA

Hasil enkripsi :

KDOR JXQDGDUPD

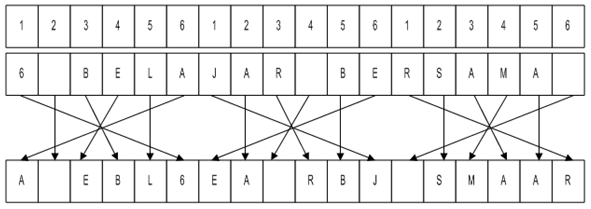

Plain Text = 6 BELAJAR BERSAMA

ENCRYPT = 6J M ABA BRE E R L S A A

PLAIN TEXT = 6 BELAJAR BERSAMA

CHIPER TEXT = A EBL6EA RBJ SMAAR

Contoh :

PLAIN TEXT = 5 TEKNIK DASAR KRIPTOGRAFI

CHIPER TEXT = 5AN EKIKTAN ASARDAN RIPTOGRAFIKAN